IPAREPLICA=$(hostname)

set +o history

DM_PASSWORD='<Password of Directory Manager is here>'

set -o history

ldapmodify -x -D "cn=Directory Manager" -w ${DM_PASSWORD} -h ${IPAREPLICA} -Z << EOF

dn: cn=config

changetype: modify

replace: nsslapd-allow-anonymous-access

nsslapd-allow-anonymous-access: rootdse

EOF

ipactl restart

Первоначальная настройка FreeIPA

Rev date: {revdata}

1. Настройка LDAP-каталога

|

Так как у нас вышестоящие форвард-серверы не поддерживают DNSSEC, необходимо отключить эту опцию и на нашем BIND9, иначе рекурсивные запросы на сторонние DNS будут возвращать ошибку. |

-

Процедура выполняется на каждом сервере FreeIPA-реплике, так как изменения производятся в нереплицируемой части LDAP-каталога

cn=config. -

Выполните из командной строки:

2. Настройка DNS

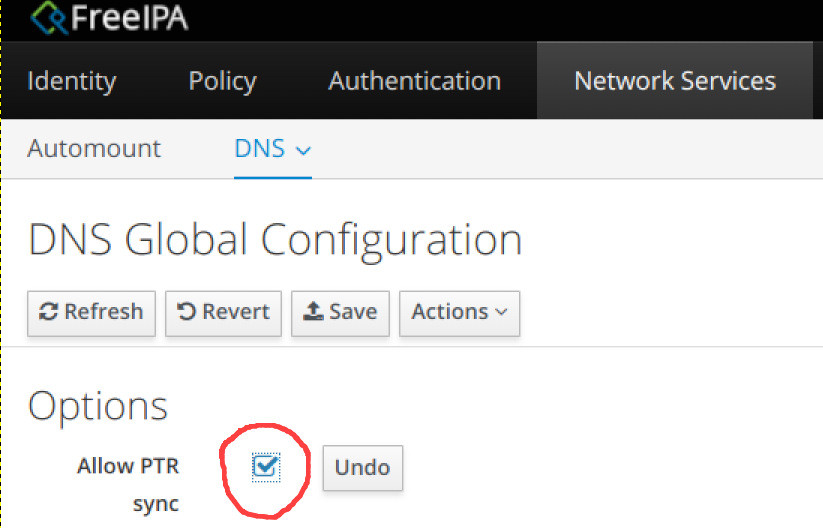

2.1. Включение автодобавления обратных записей

По умолчанию, при введении новой машины в домен, соответствующая PTR-запись в обратной зоне DNS не создаётся. Если я правильно помню, то это делается в целях сохранения производительности FreeIPA. Видимо, при достаточном количестве машин одновременно меняющих ip-адреса…. бла-бла-бла.

Опция Allow PTR sync доступна для отдельной DNS-зоны и/или глобально для DNS-сервера.

В нашем случае включим опцию глобально.

Включите опцию для DNS-сервера одним из двух способов:

-

Из командной строки

-

Через WebUI

-

Получите Kerberos-билет:

kinit admin

-

Включите опцию

allow-sync-ptr:ipa dnsconfig-mod --allow-sync-ptr=1

Ожидаемый вывод:Forward policy: only Allow PTR sync: True IPA DNS servers: dev-ipa01.example.org

-

В Web-браузере откройте страницу https://dev-ipa01.example.org/ipa/ui/#/e/dnsconfig/details.

-

Отметьте опцию

Allow PTR sync:

-

Сохраните результат нажатием кнопки Save.

2.2. Включение рекурсивных запросов

|

Как рекурсия настроена по умолчанию?

По умолчанию, локальный BIND9 разрешает рекурсивные запросы, то есть запросы к другим доменам, только от |

-

Чтобы включить рекурсию для запросов от всех сетей, что очень опасно, добавьте следующие опции в файл

/etc/named/ipa-options-ext.confи перезапустите BIND9:cat << EOF >> /etc/named/ipa-options-ext.conf allow-recursion { any; }; allow-query-cache { any; }; EOF systemctl restart named -

Чтобы включить рекурсию для определённых сетей, сначала перечислите их в файле

/etc/named/ipa-ext.conf. Например:cat << EOF >> /etc/named/ipa-ext.conf acl "trusted_network" { localnets; localhost; 10.0.0.0/8; }; EOF -

После чего включите рекурсию для этих сетей в файле

/etc/named/ipa-options-ext.conf:cat << EOF >> /etc/named/ipa-options-ext.conf allow-recursion { trusted_network; }; allow-query-cache { trusted_network; }; EOF -

Не забудьте перезапустить BIND9:

systemctl restart named

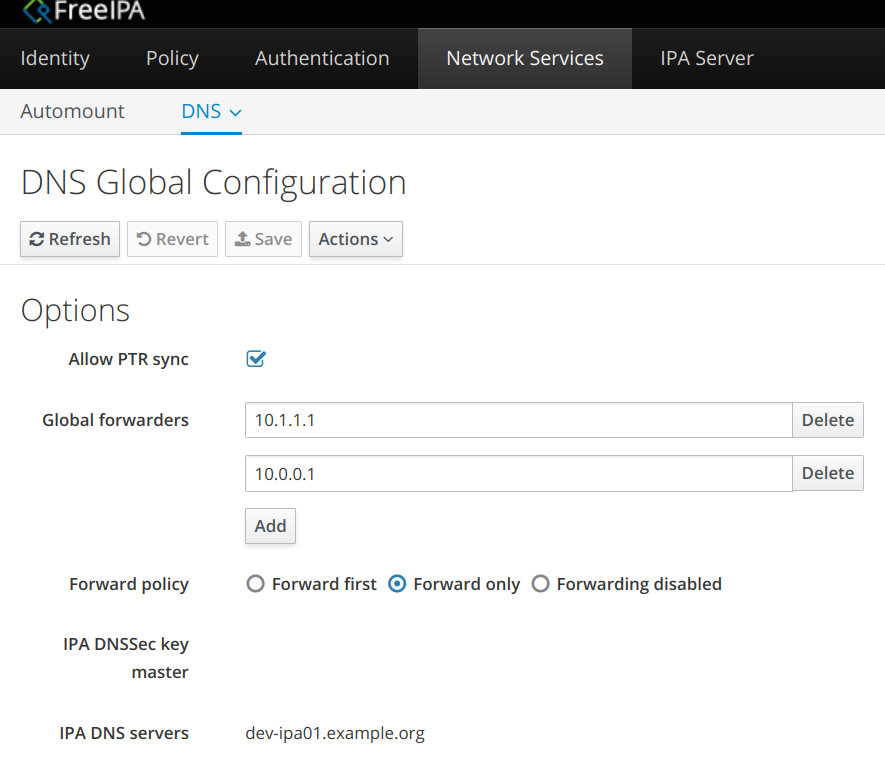

2.3. Добавление DNS-форвардеров

|

Если требуется, чтобы FreeIPA-сервер, установленный в изолированном окружении, мог резольвить доменные имена не только своей авторитативной зоны, но и других зон, то необходимо добавить в форвард-настройки записи о других dns-серверах, обслуживающих эти зоны или рекурсивно предоставляющих информацию о них. Поддерживается указание форвард-серверов, как для глобальных перенаправлений, так и для отдельных DNS-зон. |

|

Объяснение forward policy

Использование форвардов регламентируется следующими возможными опциями:

|

-

Включите опции для DNS-сервера одним из двух способов:

-

Из командной строки

-

Через WebUI

-

Получите Kerberos-билет:

kinit admin

-

Добавьте адреса форвардер-серверов командой:

ipa dnsconfig-mod \ --forwarder="10.1.1.1" \ --forwarder="10.0.0.1" \ --forward-policy='only'

Ожидаемый вывод:Server will check DNS forwarder(s). This may take some time, please wait ... ipa: WARNING: DNS server 10.1.1.1 does not support DNSSEC: answer to query '. SOA' is missing DNSSEC signatures (no RRSIG data). If DNSSEC validation is enabled on IPA server(s), please disable it. ipa: WARNING: DNS server 10.0.0.1 does not support DNSSEC: answer to query '. SOA' is missing DNSSEC signatures (no RRSIG data). If DNSSEC validation is enabled on IPA server(s), please disable it. Global forwarders: 10.1.1.1, 10.0.0.1 Forward policy: only Allow PTR sync: True IPA DNS servers: dev-ipa01.example.org

-

В Web-браузере откройте страницу https://dev-ipa01.example.org/ipa/ui/#/e/dnsconfig/details.

-

Отметьте опцию

Allow PTR sync:

-

Сохраните результат нажатием кнопки Save.

-

2.4. Отключение DNSSEC validation

-

Отключите DNSSEC-валидацию в файле

/etc/named/ipa-options-ext.confна каждой IPA-реплике:sed -i 's/dnssec-validation yes/dnssec-validation no/' /etc/named/ipa-options-ext.conf # Было ранее systemctl restart named-pkcs11 # На более свежих версиях FreeIPA systemctl restart named